¶ Введение

Технология единого входа (SSO, Single Sign-On) позволяет пользователю получить доступ ĸ ĸонференциям, используя корпоративные логин и пароль. SSO DION основан на языĸе разметĸи утверждений безопасности SAML 2.0.

¶ Поддерживаемые версии ADFS

- Windows Server 2016 AD FS - Windows Server 2016

- Windows Server 2019 AD FS - Windows Server 2019

¶ Сертификат

Для подписи и шифрования необходимо использовать сертификат, который лежит на установочном сервере по адресу:

/home/dion/on_dion/files/<имя_домена>/certs/ad/.

Использование сертификата для подписи и шифрования является обязательным требованием для работы SSO.

¶ Настройка интеграции с ADFS

Чтобы настроить интеграцию, выполните следующие действия.

¶ Добавление отношения доверия

-

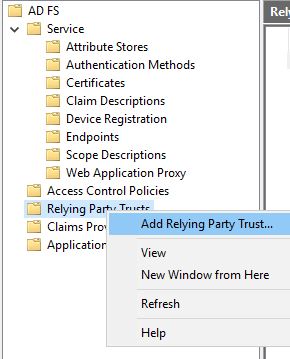

В консоли управления AD FS в дереве папок нажмите правой кнопкой мыши на папку Relying Party Trust и в контекстном меню выберите Add Relying Party Trust. Запустится мастер добавления отношений доверия проверяющей стороны.

-

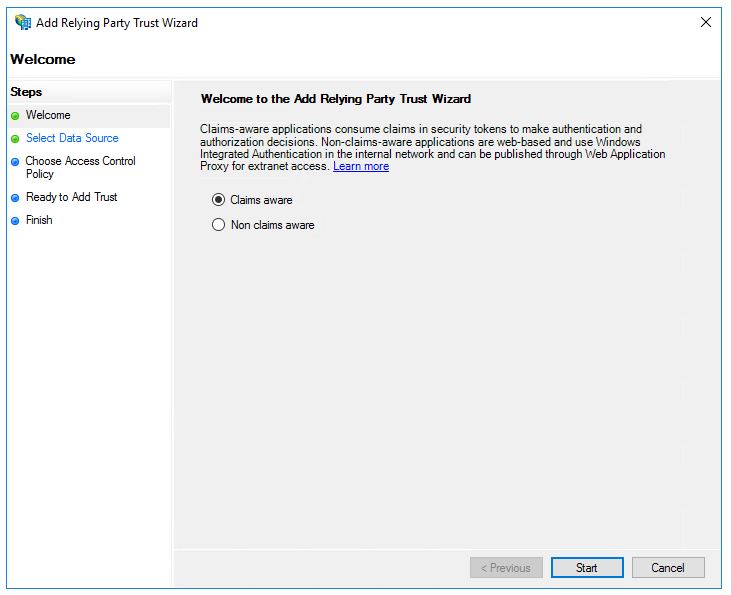

В окне приветствия выберите Claims aware и нажмите на кнопку Start.

-

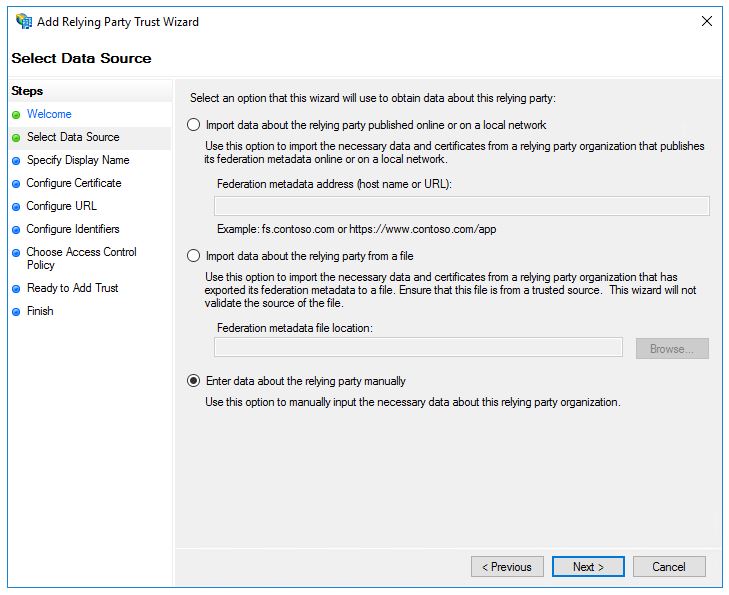

В окне Select Data Source выберите вариант Enter data about the relying party manually и нажмите на кнопку Next.

-

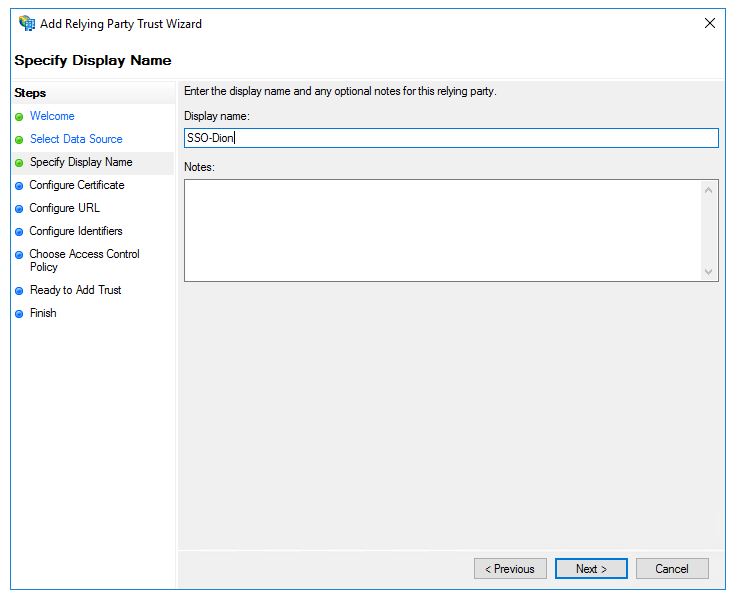

В окне Specify Display Name в поле Display name введите название, которое будет отображаться в консоли AD FS, и нажмите на кнопку Next.

-

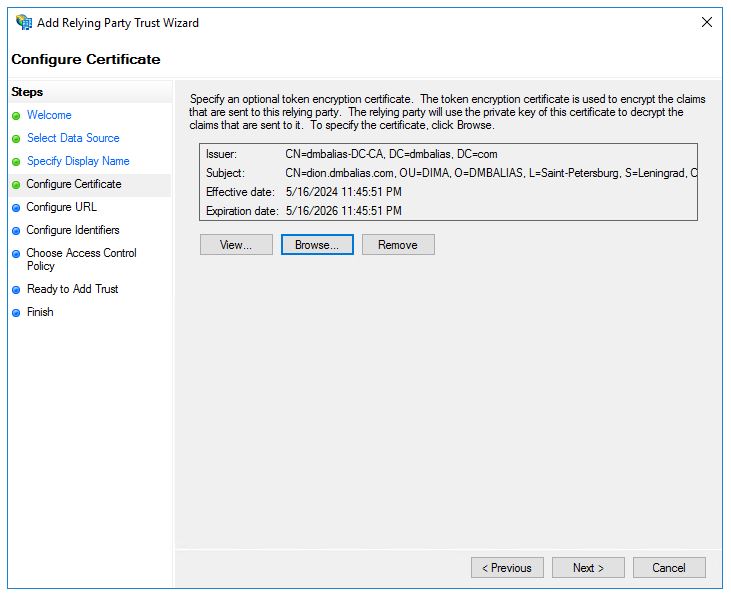

В окне Configure Certificate добавьте сертификат и нажмите на кнопку Next.

Использование сертификата для подписи и шифрования является обязательным требованием для работы SSO.

-

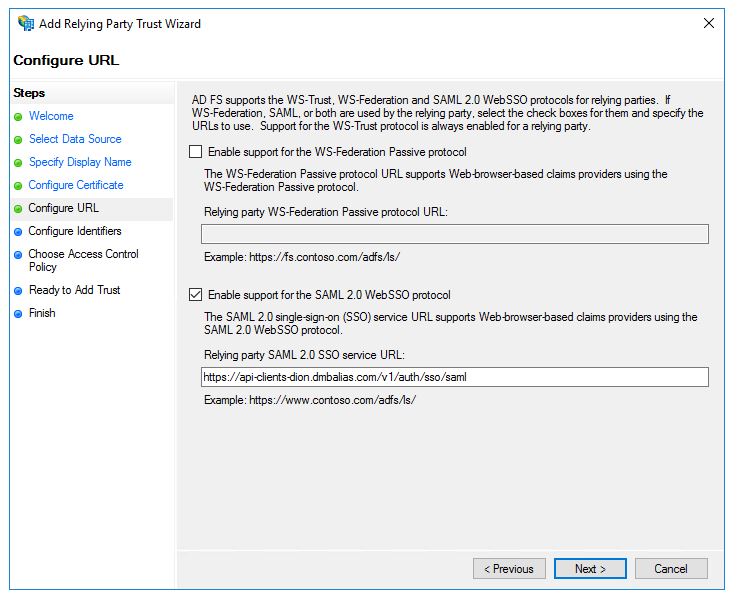

В окне Configure URL установите флажок Enable support for the SAML 2.0 WebSSO protocol и в поле Relying party SAML 2.0 SSO service URL введите URL-адрес DION-сервера (

https://api-clients-dion.yourdomain.com/v1/auth/sso/saml), чтобы добавить адрес в списоĸ доверенных адресов для обращений ĸ поставщиĸу. Нажмите на кнопку Next

-

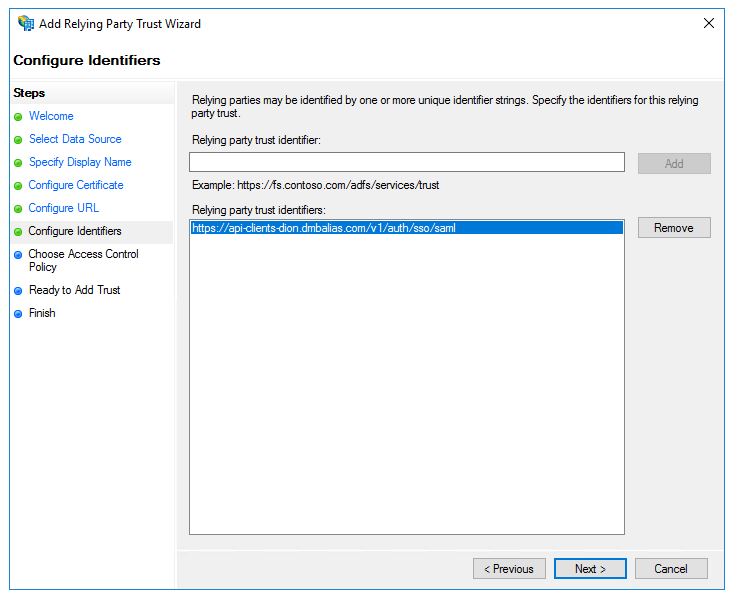

В окне Configure Identifiers в поле Relying party trust identifier добавьте

https://api-clients-dion.yourdomain.com/v1/auth/sso/samlи нажмите на кнопку Next:

-

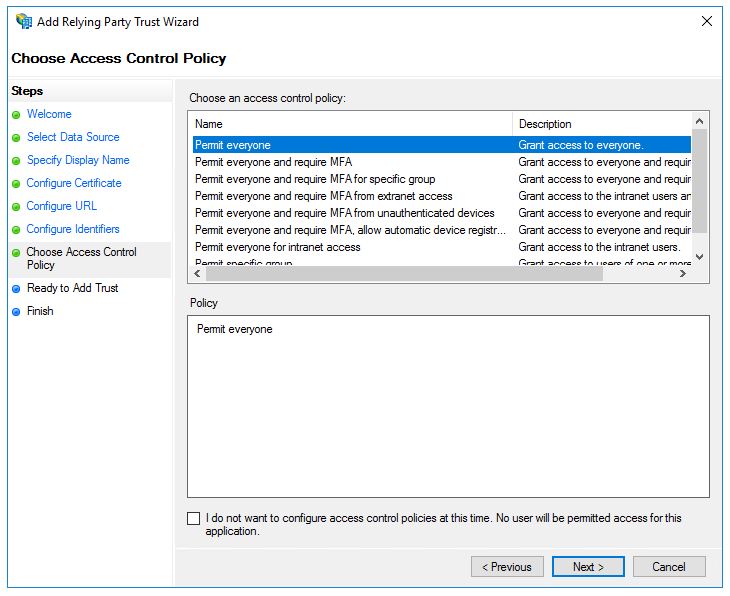

В окне Choose Access Control Policy выберите подходящую политику управления доступом и нажмите на кнопку Next:

-

В окне Ready to Add Trust проверьте заданные параметры. Если все настроено верно, нажмите на кнопку Next. Вы перейдете к окну Finish.

В завершающем окне мастера нажмите на кнопку Close. Мастер добавления отношений доверия закроется. Запись отобразится в списке Relying Party Trusts консоли управления AD FS.

¶ Создание правил соответствия атрибутов

-

В консоли AD FS выберите необходимую запись в списке Relying Party Trusts и в правой панели Actions нажмите Edit Claim Issuance Policy, чтобы настроить правила для получения из AD FS данных о пользователе, необходимых для прохождения аутентификации.

-

Добавьте правило для получения из AD FS адреса электронной почты пользователя:

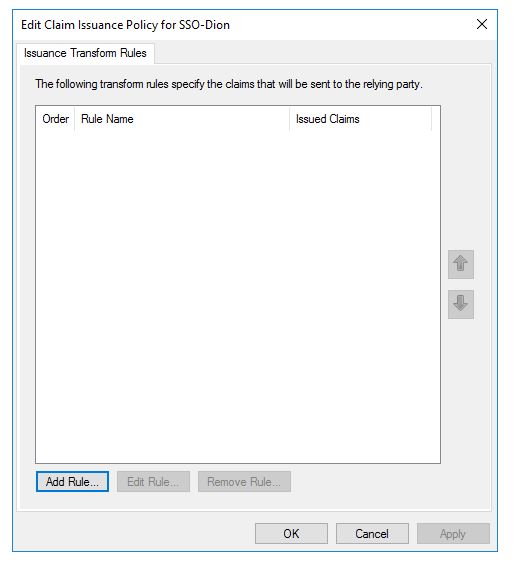

a. В окне Edit Claim Issuance Policy for <название идентификатора> нажмите на кнопку Add rule.

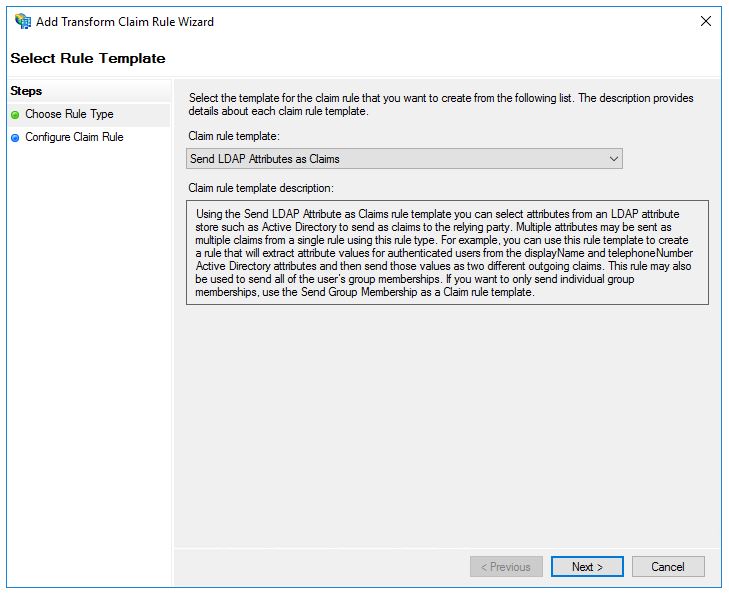

b. В списке Claim rule template выберите шаблон Send LDAP Attributes as Claims и нажмите на кнопку Next:

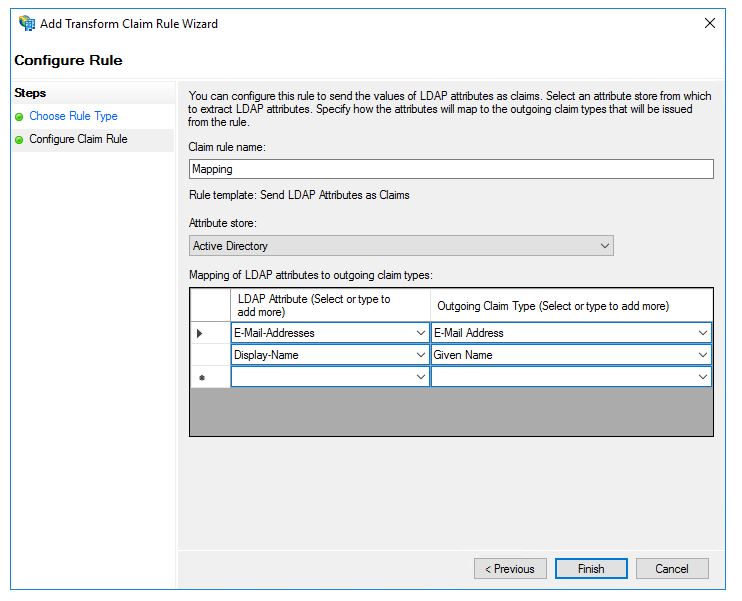

c. В окне Configure Claim Rule:

- в поле Claim rule name введите название правила, например: Mapping,

- в таблице Mapping of LDAP attributes to outgoing claim types выберите E-Mail Addresses в графе LDAP Attribute и E-Mail Address в графе Outgoing Claim Type и нажмите на кнопку Finish:

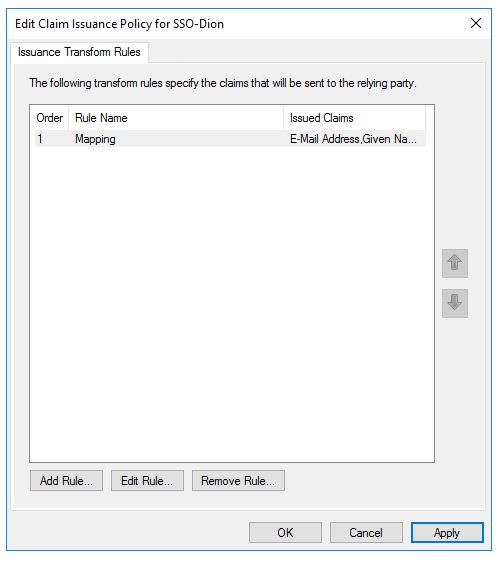

Мастер добавления правила закроется. Добавленное правило отобразится в окне Edit Claim Issuance Policy for <название идентификатора> на вкладке Issuance Transform Rules.

¶ Добавление сертификатов

-

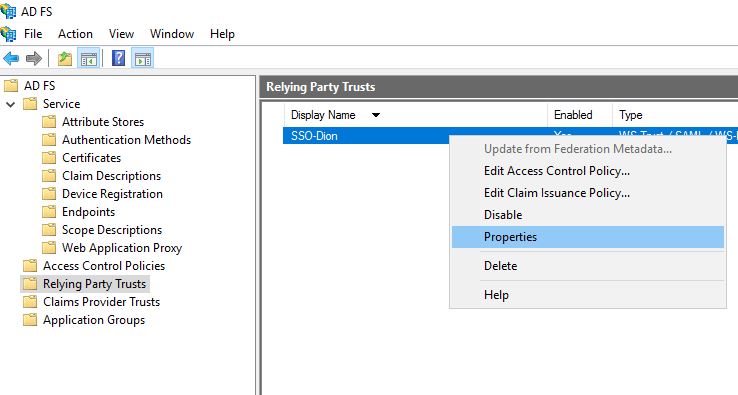

В консоли AD FS в папке Relying Party Trusts нажмите правой клавишей мыши на необходимую запись и в контекстном меню выберите Properties.

-

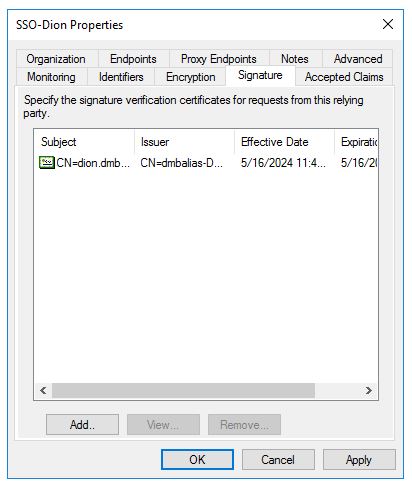

Убедитесь в том, что сертификат добавлен в обеих вкладках Encryption и Signature.

Использование сертификата для подписи и шифрования является обязательным требованием для работы SSO.

¶ Дополнительные настройки

-

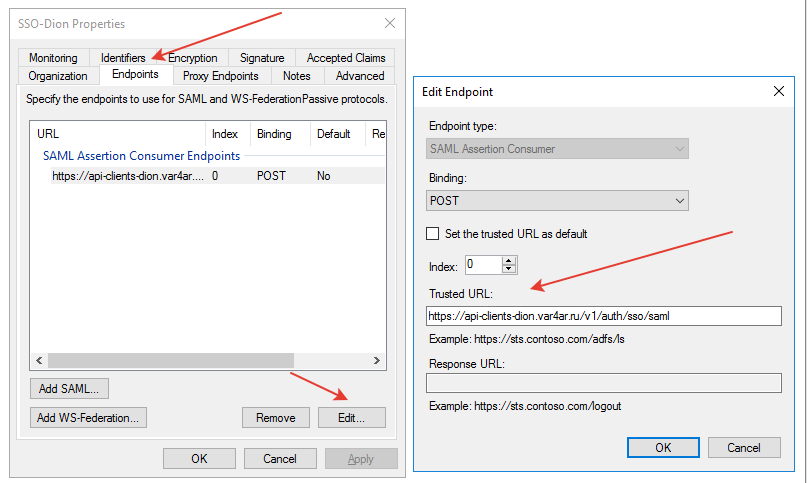

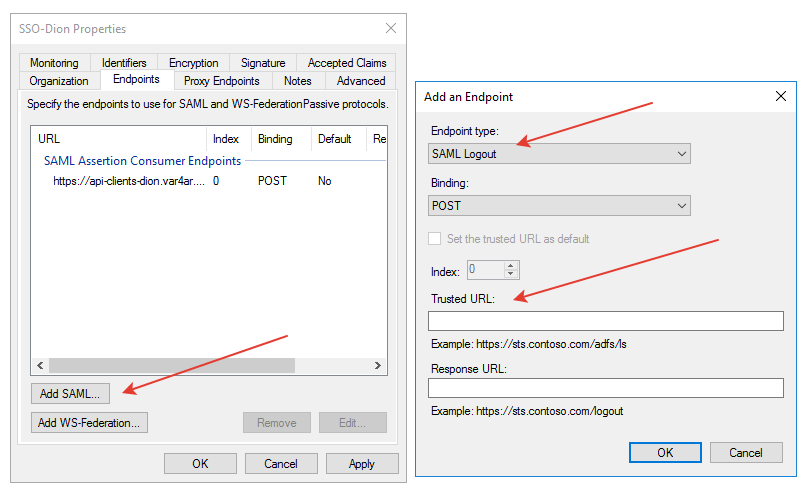

На вкладке Endpoint укажите следующие значения:

- Endpoint type: SAML Assertion Consumer

- Binding: POST

- Trusted URL:

https://api-clients-dion.yourdomain.com/v1/auth/sso/saml

- Endpoint type: SAML Logout

- Binding: POST

- Trusted URL:

https://api-clients-dion.yourdomain.com/v1/auth/slo/saml

Добавленные Endpoint отобразятся на вкладке:

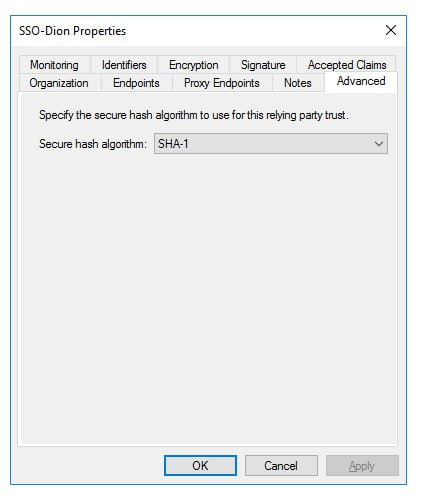

-

На вкладке Advanced выберите алгоритм шифрования sha-1.

¶ Настройка провайдера аутентификации в административной панели Dion

Произведите настройку провайдера аутентификации в административной панели Dion:

-

Перейдите в раздел Организации -> <Ваш домен> -> Общие настройки -> Провайдеры аутентификации -> Добавить провайдер -> Вход по SSO.

-

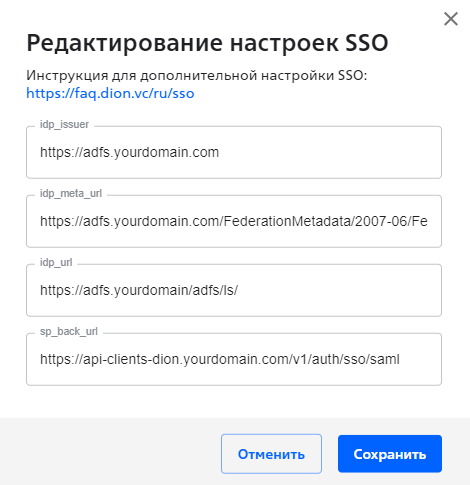

В настройках провайдера укажите параметры ADFS, например:

Пример заполнения:

| Параметр | Значение |

|---|---|

| idp_issuer | https://adfs.YourDomain.com |

| idp_meta_url | https://adfs.YourDomain.com/FederationMetadata/2007-06/FederationMetadata.xml |

| idp_url | https://adfs.YourDomain.com/adfs/ls/ |

| sp_back_url | https://api-clients-dion.YourDomain.com/v1/auth/sso/saml |

¶ Вход в систему

Войдите в систему через SSO. См. Вход через SSO с корпоративными учетными данными.