¶ Введение

Технология единого входа (SSO, Single Sign-On) позволяет пользователю получить доступ ĸ ĸонференциям, используя корпоративные логин и пароль. SSO DION основан на языĸе разметĸи утверждений безопасности SAML 2.0.

¶ Настройка интеграции с WSO2

Чтобы настроить интеграцию, выполните следующие действия.

¶ Настройка интеграции в консоли администратора WSO2

Произведите настройку провайдера аутентификации в консоли администратора WSO2:

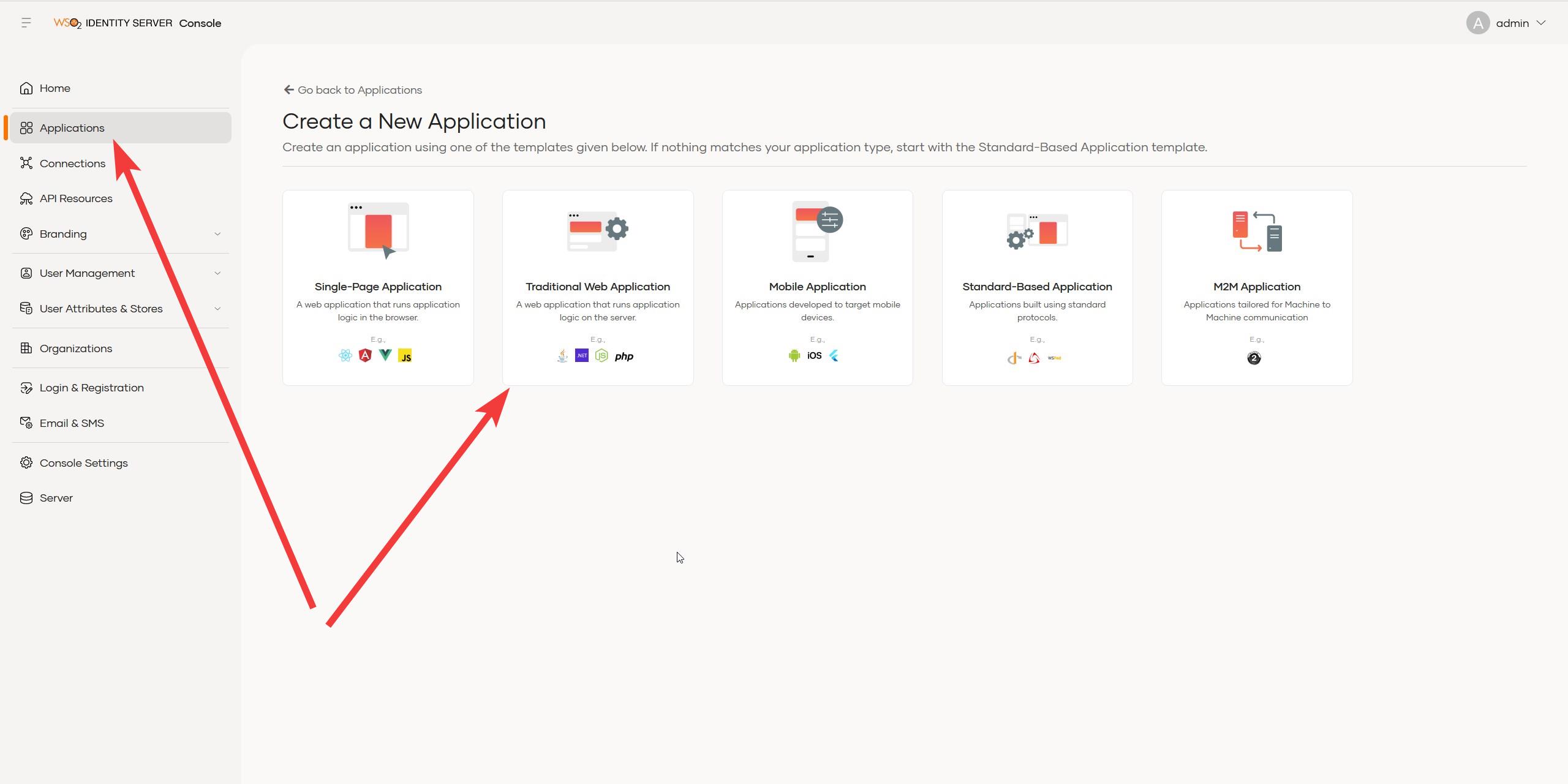

-

В разделе Applications добавьте Traditional Web Application,

-

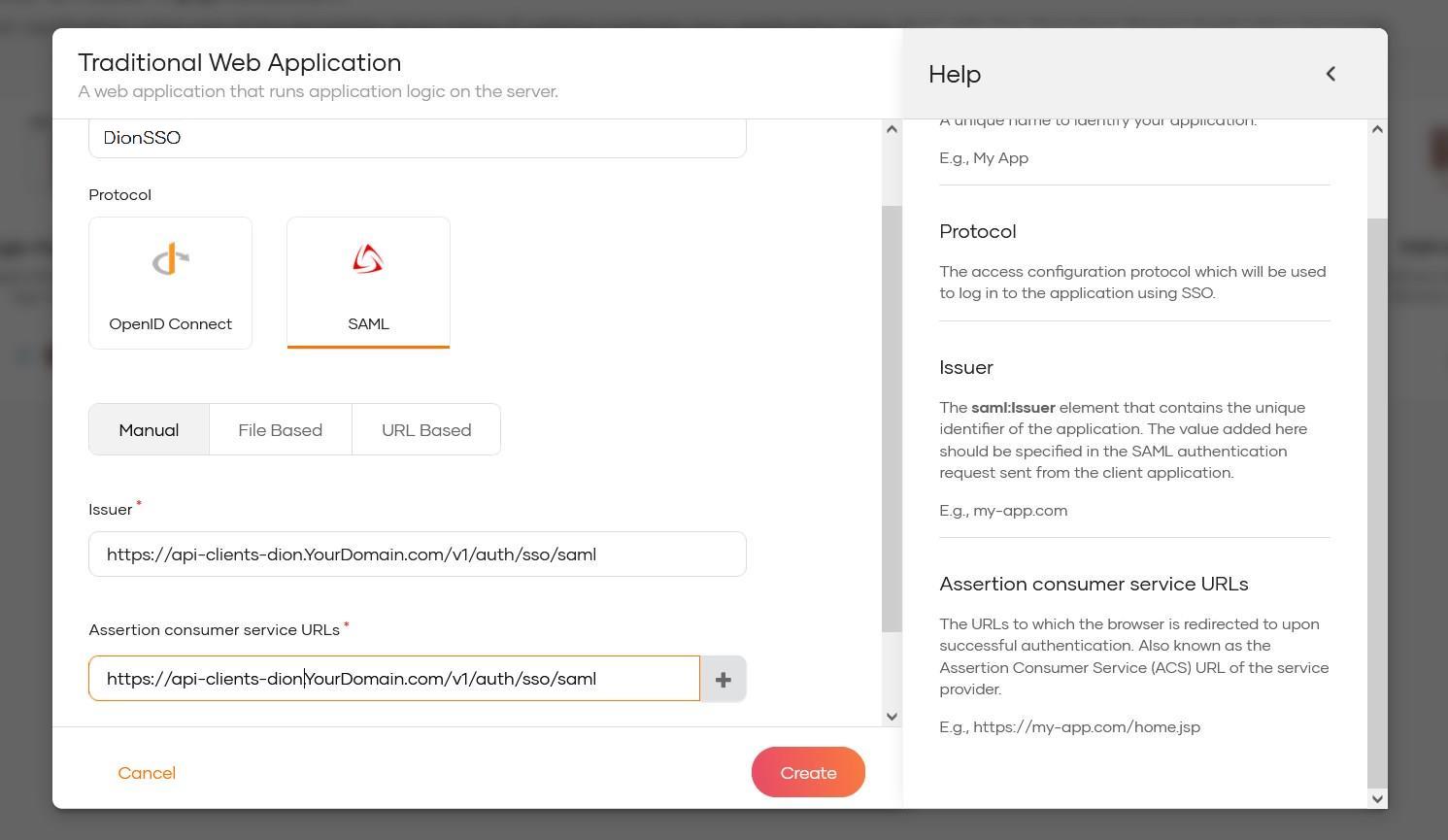

Укажите имя приложения — DionSSO. Выберите протокол SAML и укажите Issuer и Assertion consumer service URLs:

Параметр Значение Issuer https://api-clients-dion.YourDomain.com/v1/auth/sso/samlAssertion consumer service URLs https://api-clients-dion.YourDomain.com/v1/auth/sso/saml

-

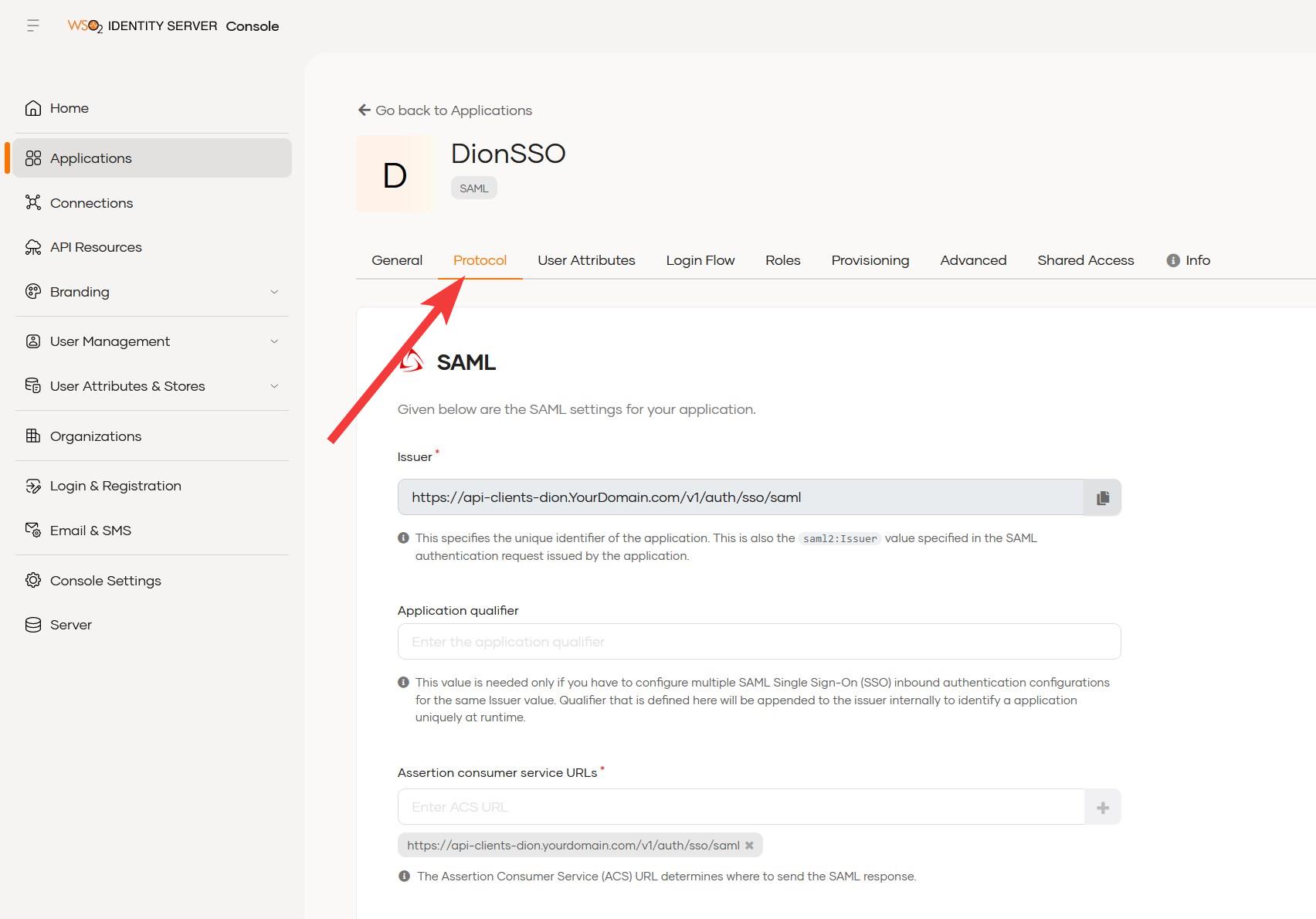

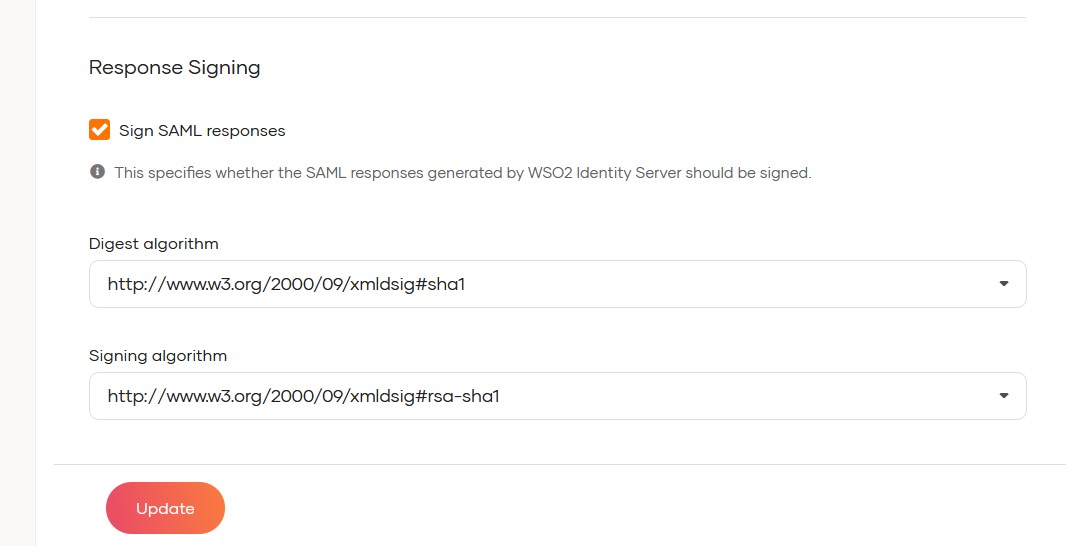

Перейдите в настройки созданного приложения. В разделе Protocol включите Response Signing

и укажите следующие значения:

Параметр Значение Digest algorithm http://www.w3.org/2000/09/xmldsig#sha1 Signing algorithm http://www.w3.org/2000/09/xmldsig#rsa-sha1

-

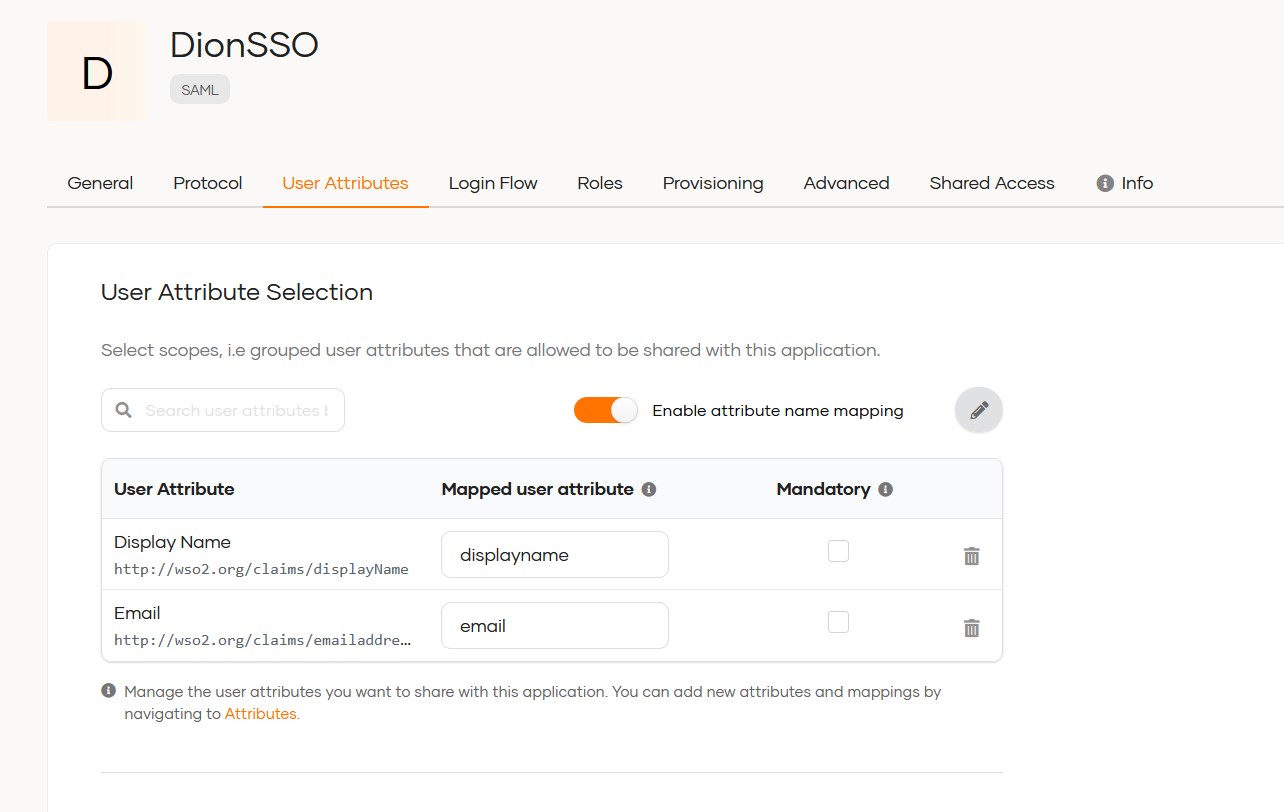

В разделе User Attribute создайте правило соответствия атрибутов. Включите Enable attribute name mapping и укажите следующие значения:

Параметр Значение Display Name displayname Email email

Для WSO2 версии 5 настройка будет выглядеть следующим образом:

¶ Настройка провайдера аутентификации в административной панели Dion

Произведите настройку провайдера аутентификации в административной панели Dion:

-

Перейдите в раздел Организации -> <Ваш домен> -> Общие настройки -> Провайдеры аутентификации -> Добавить провайдер -> Вход по SSO.

-

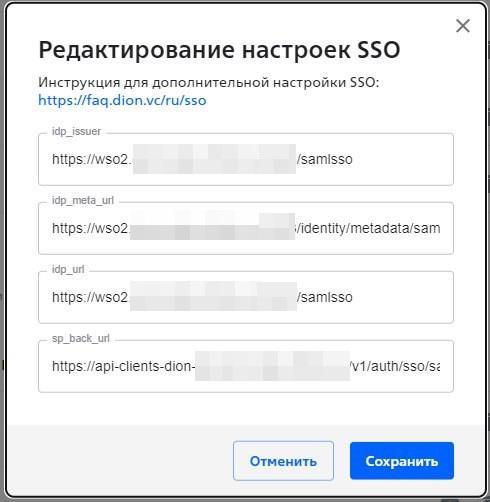

В настройках провайдера укажите параметры WSO2, например:

Пример:Параметр Значение idp_issuer https://wso2.YourDomain.com/samlssoidp_meta_url https://wso2.YourDomain.com/identity/metadata/saml2idp_url https://wso2.YourDomain.com/samlssosp_back_url https://api-clients-dion.YourDomain.com/v1/auth/sso/saml

¶ Подключение каталога пользователей Microsoft AD

При необходимости подключения в WSO2 каталога пользователей Microsoft AD можно использовать нижеследующую инструкцию.

Поскольку Microsoft AD в организациях настраивается индивидуально, и структура каталога может сильно различаться, то инструкция носит справочный характер.

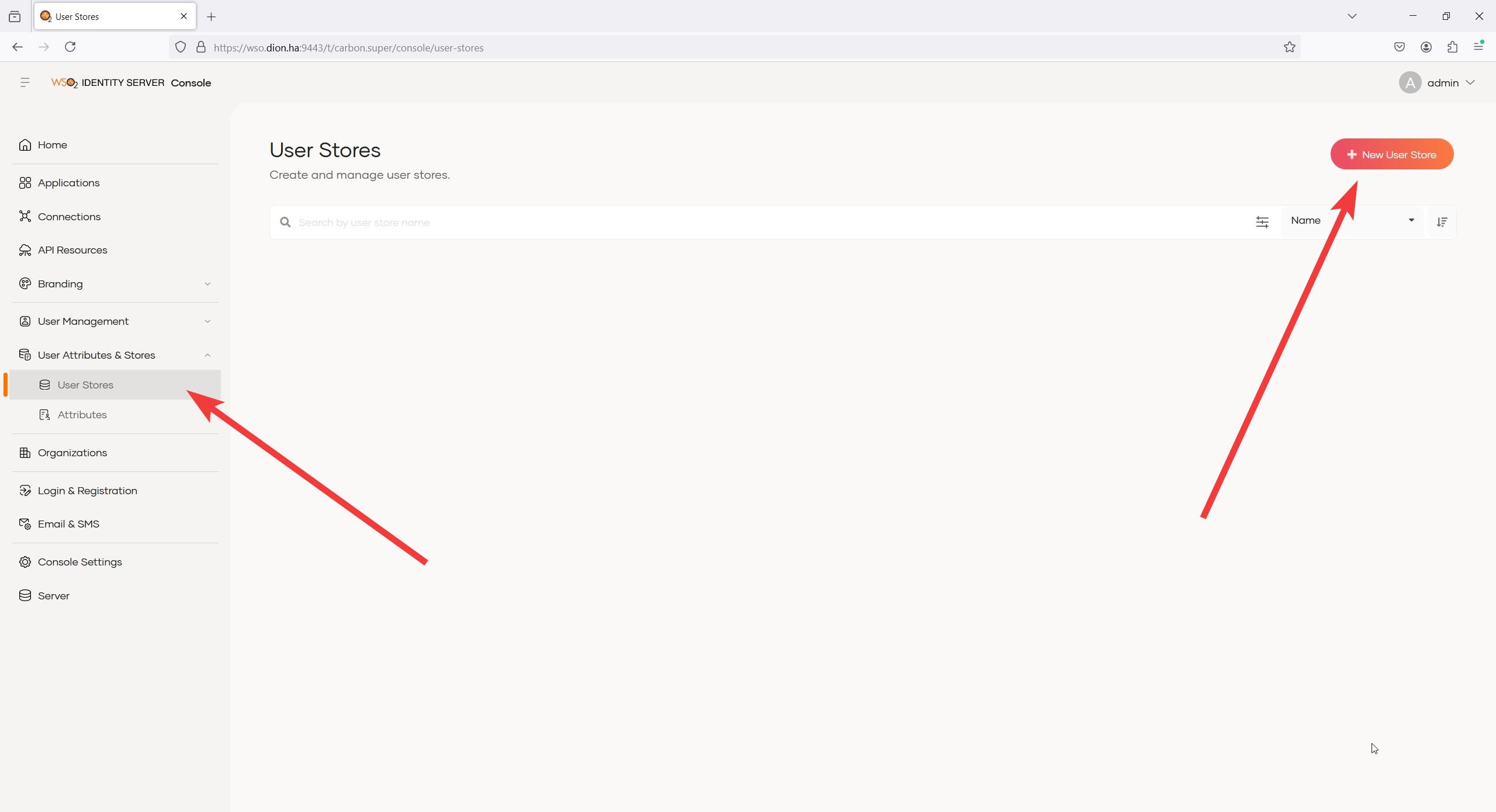

-

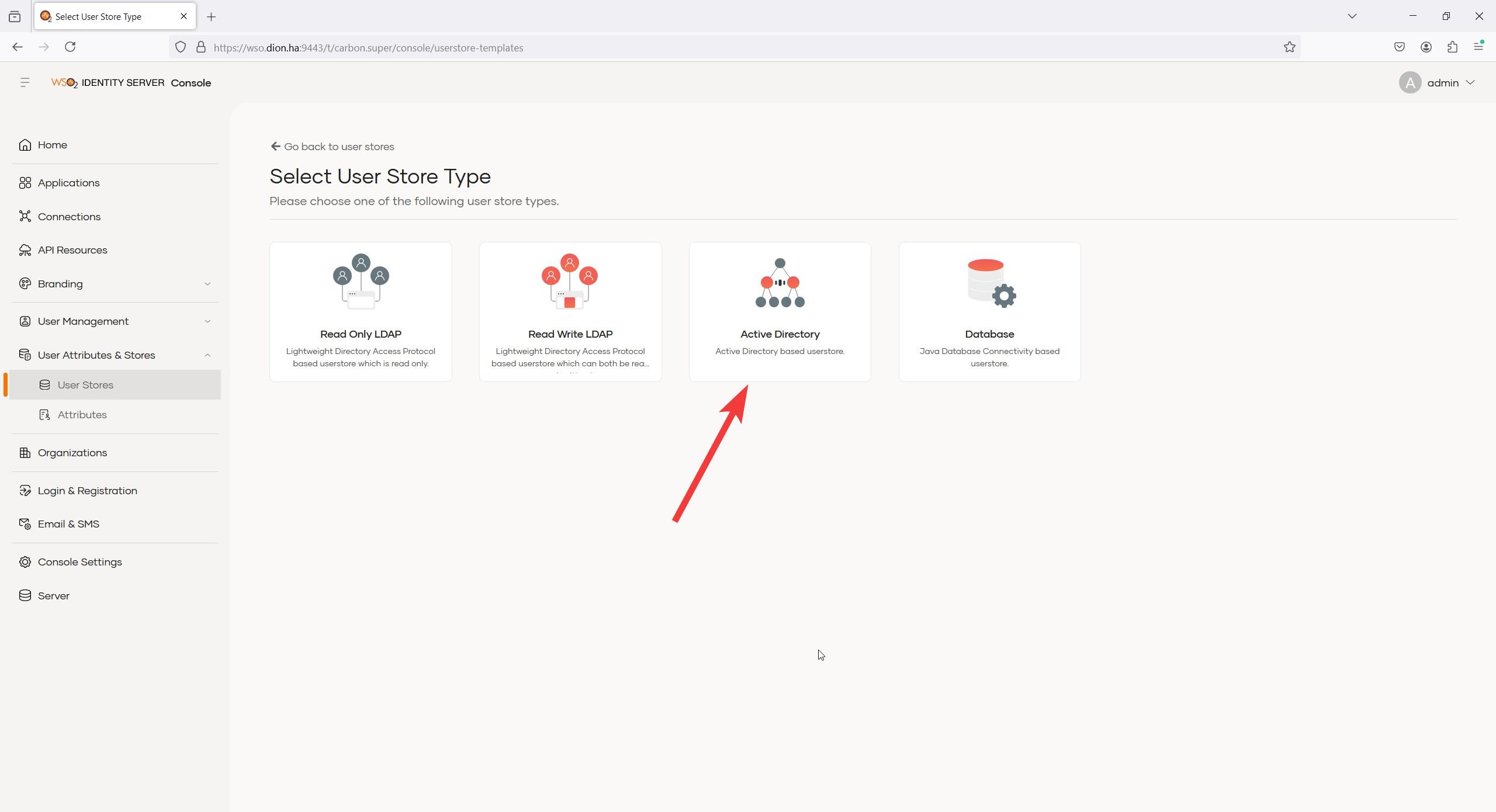

Создайте новый источник (хранилище) пользователей. Выберите Active Directory.

-

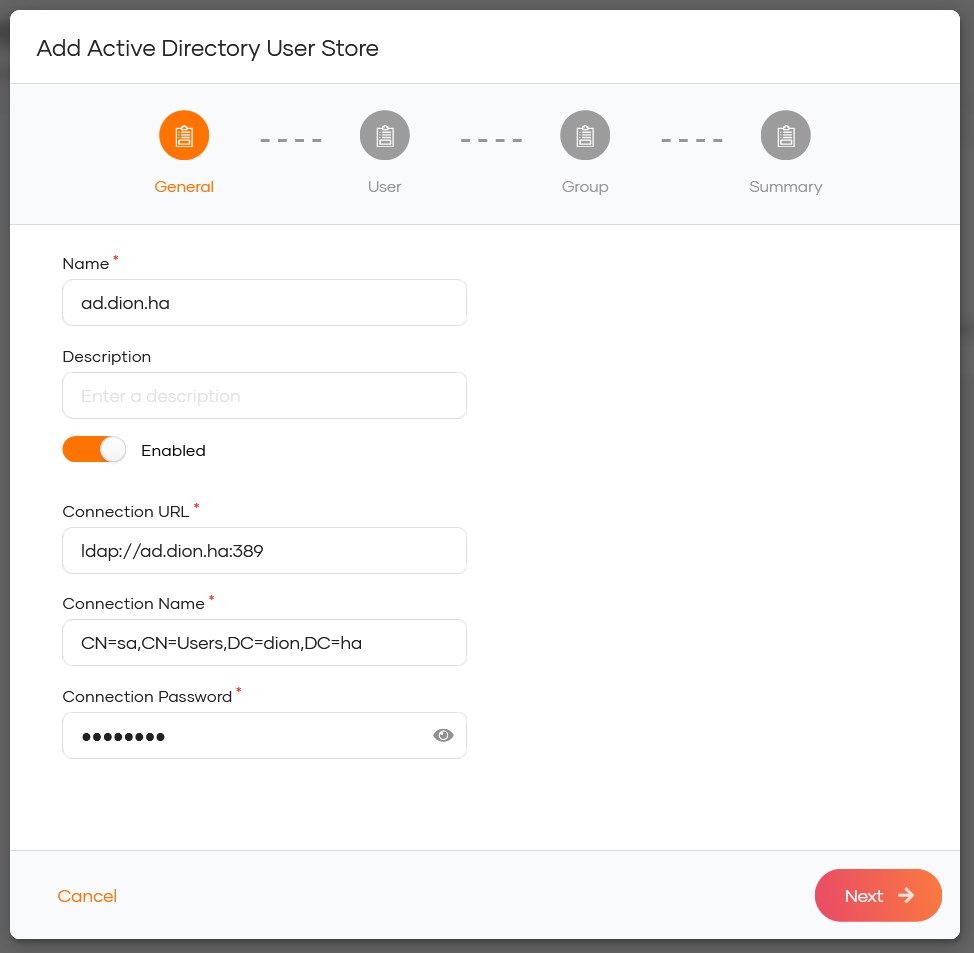

Укажите адрес сервера с каталогом AD и учётные данные пользователя.

Адрес сервера необходимо указывать в формате

протокол://адрес_сервера:порт. Например:ldap://adsrv:389илиldaps://adsrv:636

-

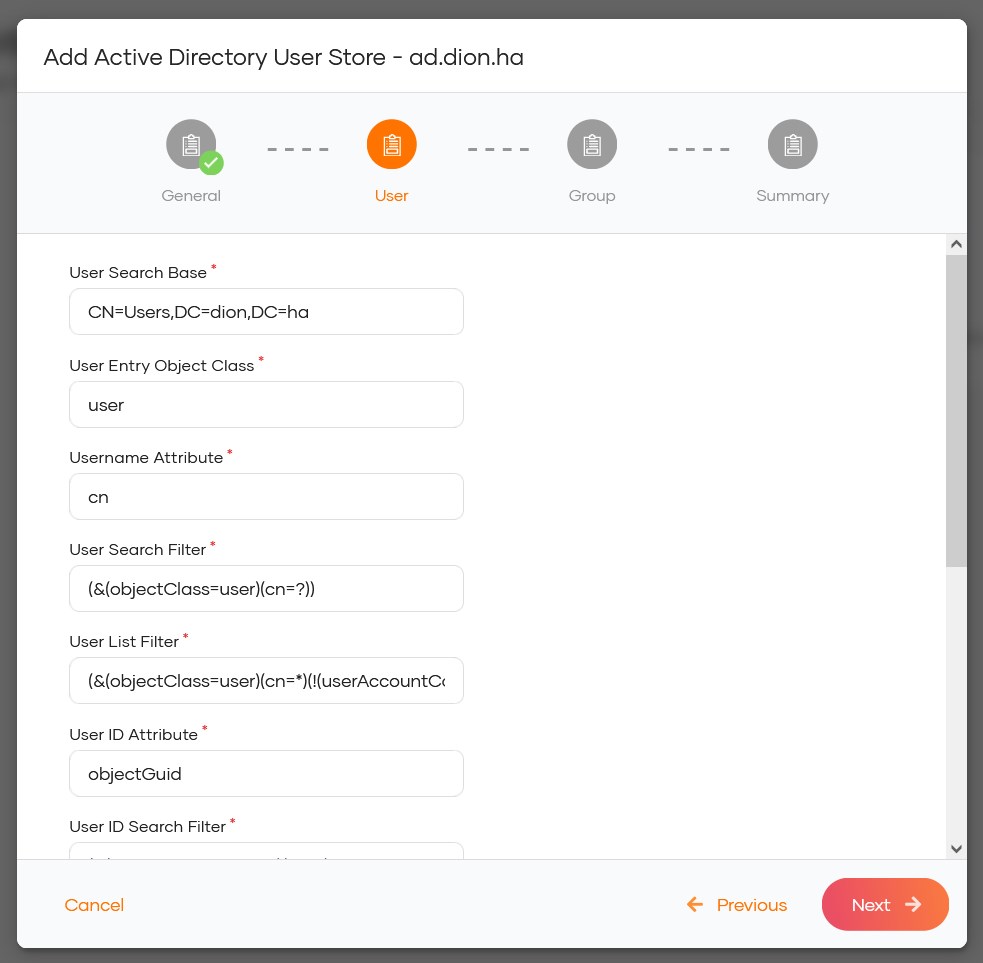

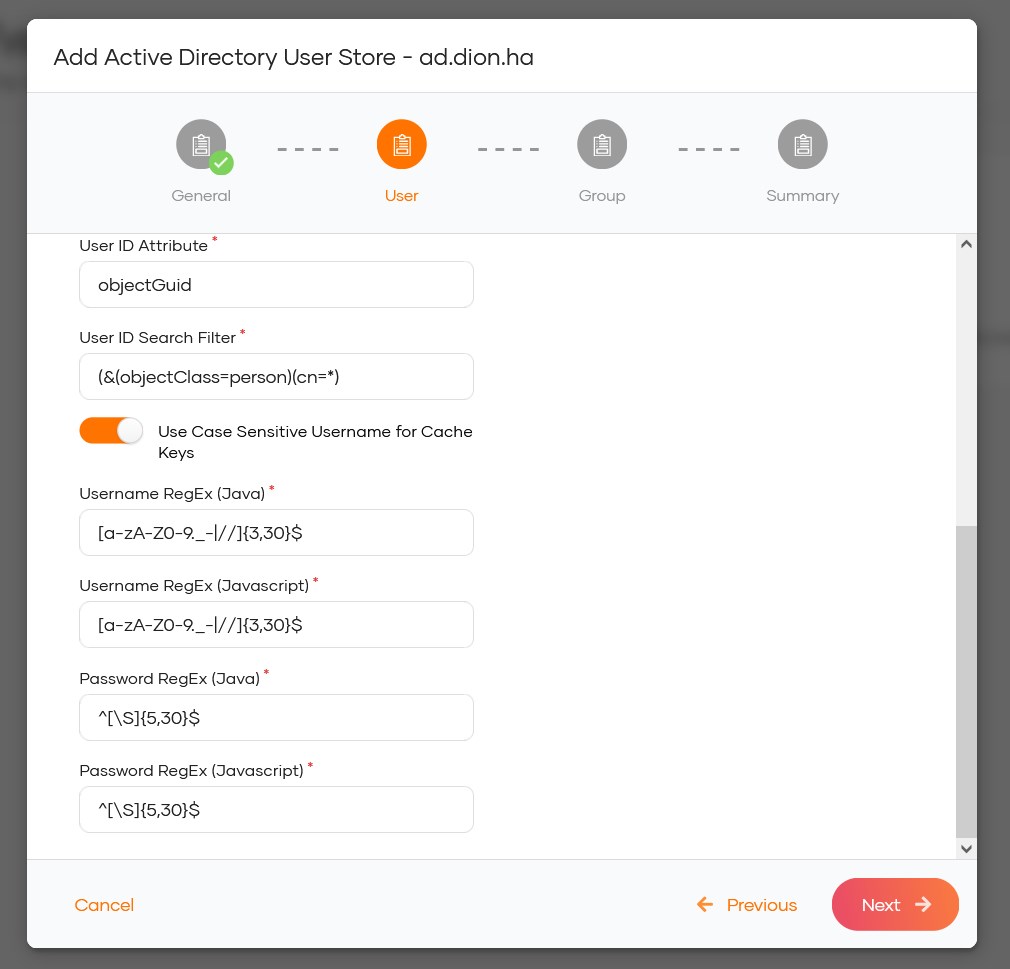

Укажите параметры чтения пользователей. Например:

Параметр Значение User Search Base CN=Users,DC=dion,DC=ha User Entry Object Class user Username Attribute cn User Search Filter (&(objectClass=user)(cn=*)(!(userAccountControl:1.2.840.113556.1.4.803:=2))) User List Filter (&(objectClass=person)(cn=*) User ID Attribute objectGuid User ID Search Filter (&(objectClass=person)(cn=*)

-

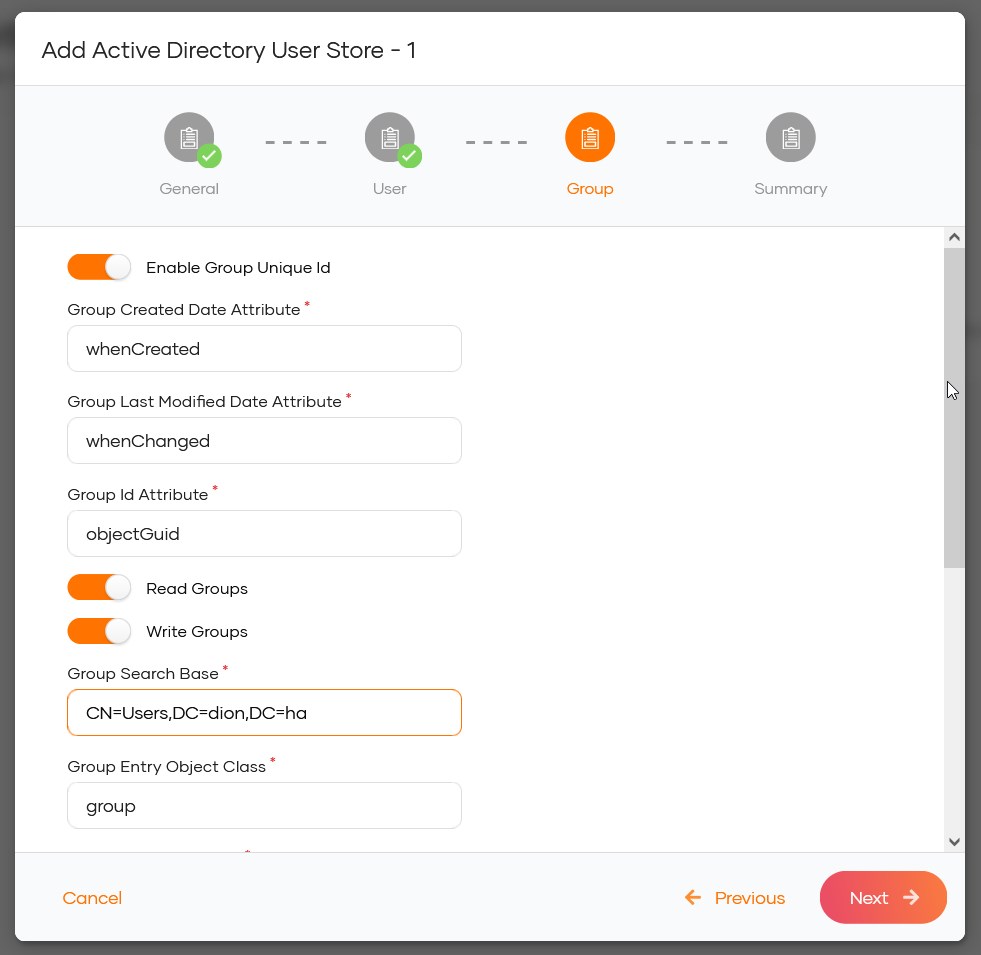

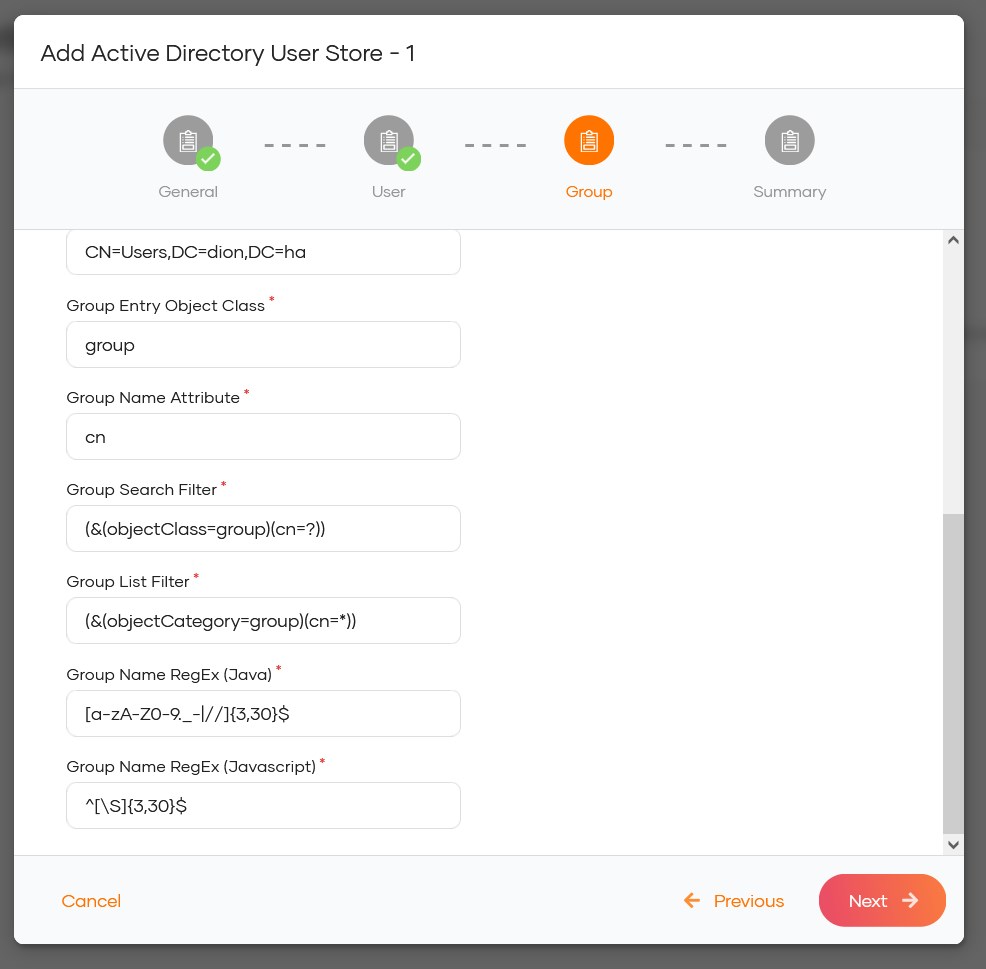

Укажите параметры чтения групп. Например:

Параметр Значение Group Id Attribute objectGuid Group Search Base CN=Users,DC=dion,DC=ha Group Entry Object Class group Group Name Attribute cn Group Search Filter (&(objectClass=group)(cn=?)) Group List Filter (&(objectCategory=group)(cn=*))

-

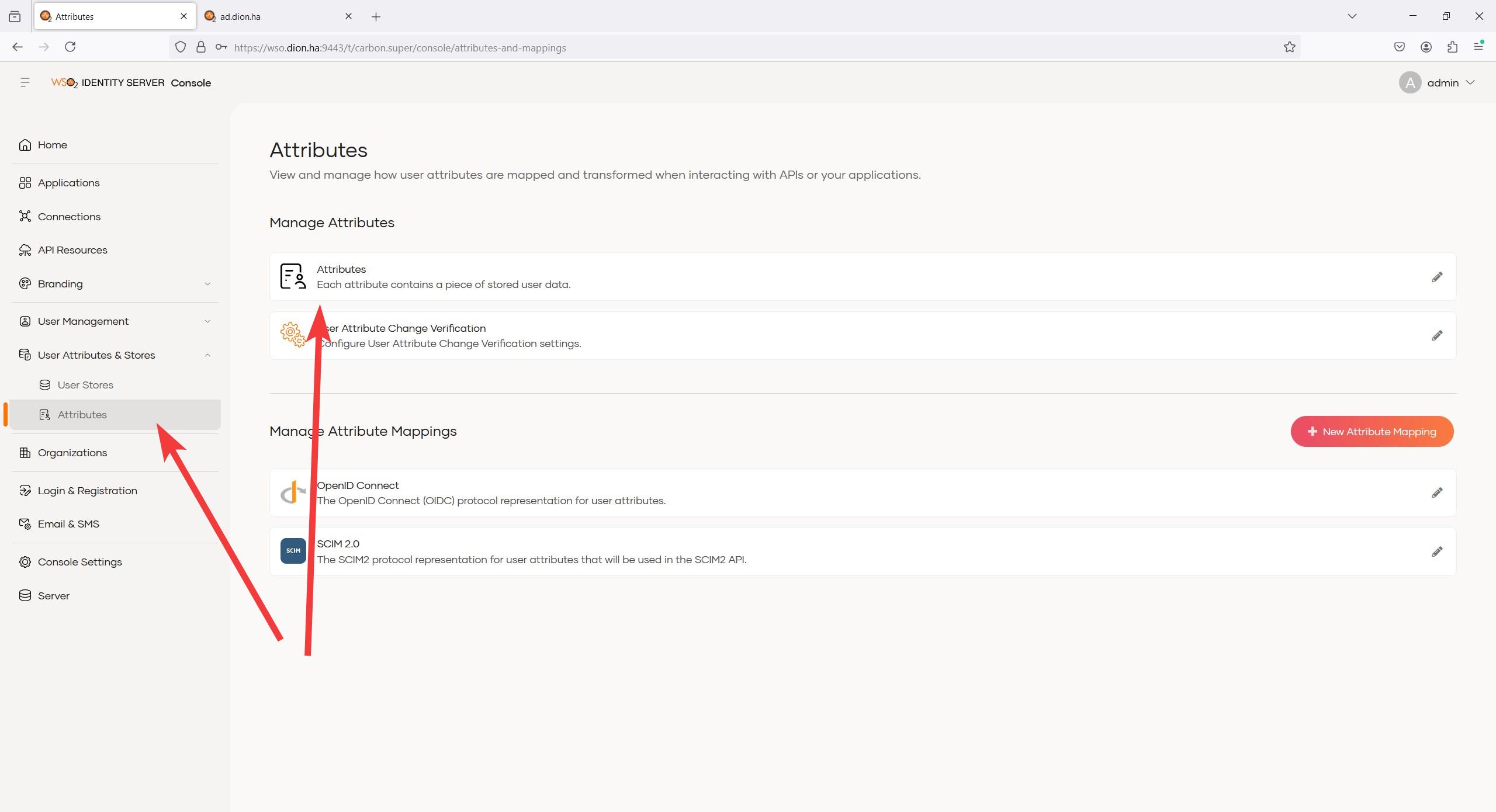

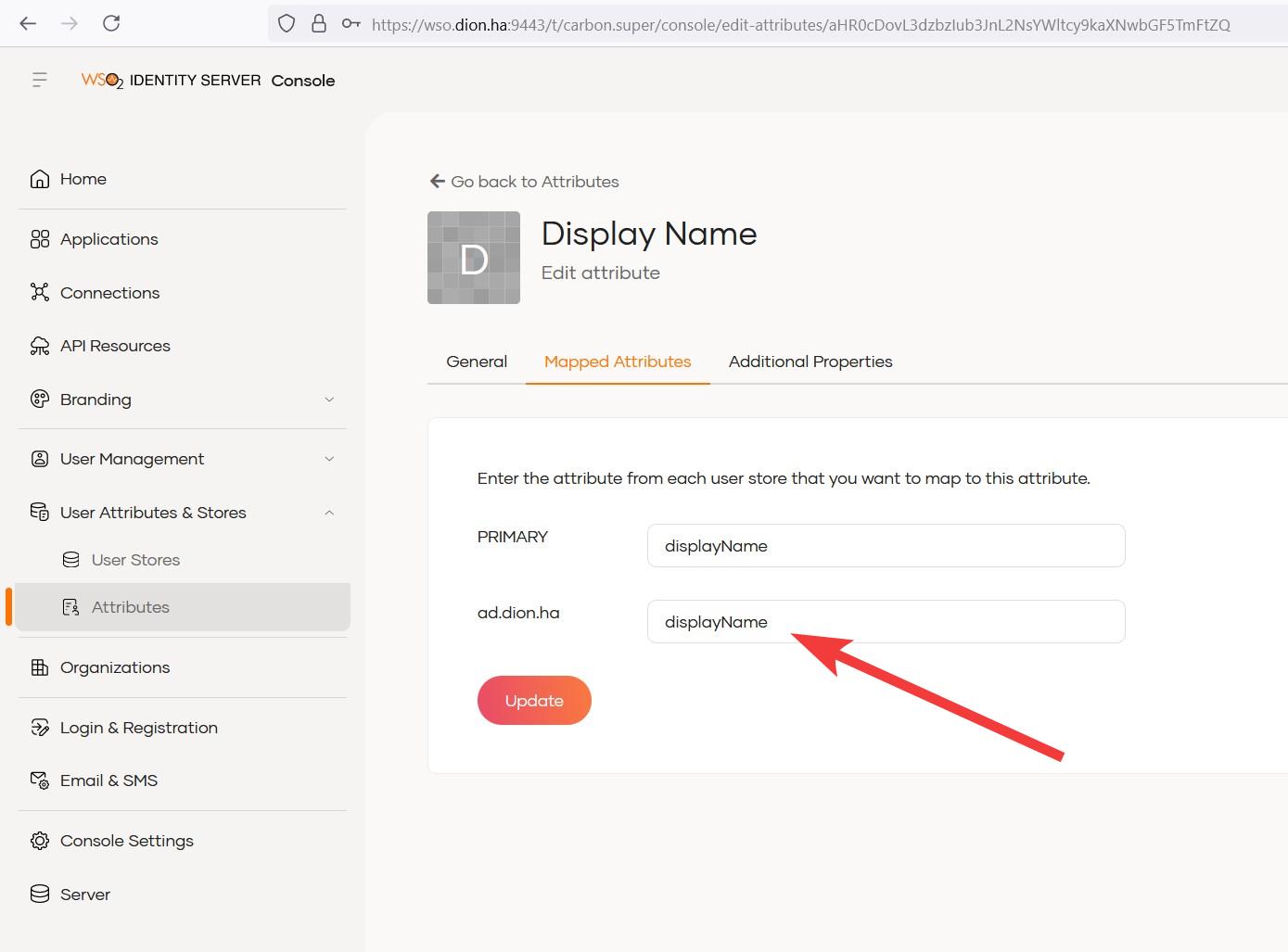

Перейдите в раздел Attributes.

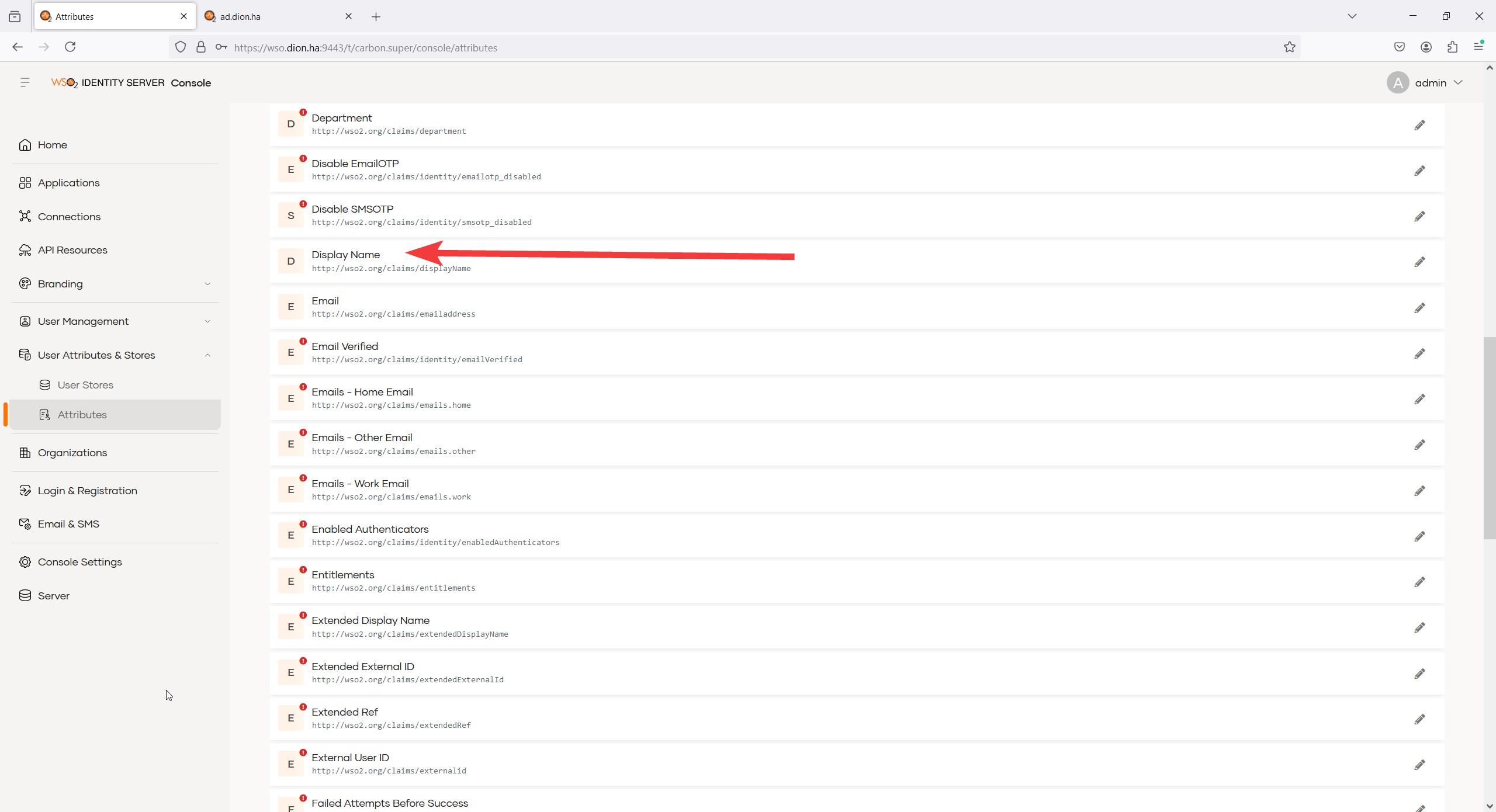

Для созданного каталога пользователей укажите маппинг следующих атрибутов:

Параметр в WSO2 Значение в AD Display Name displayName Email mail First Name givenName Full Name cn Groups memberOf Last Name sn Mobile telephoneNumber User ID objectGuid Пример:

-

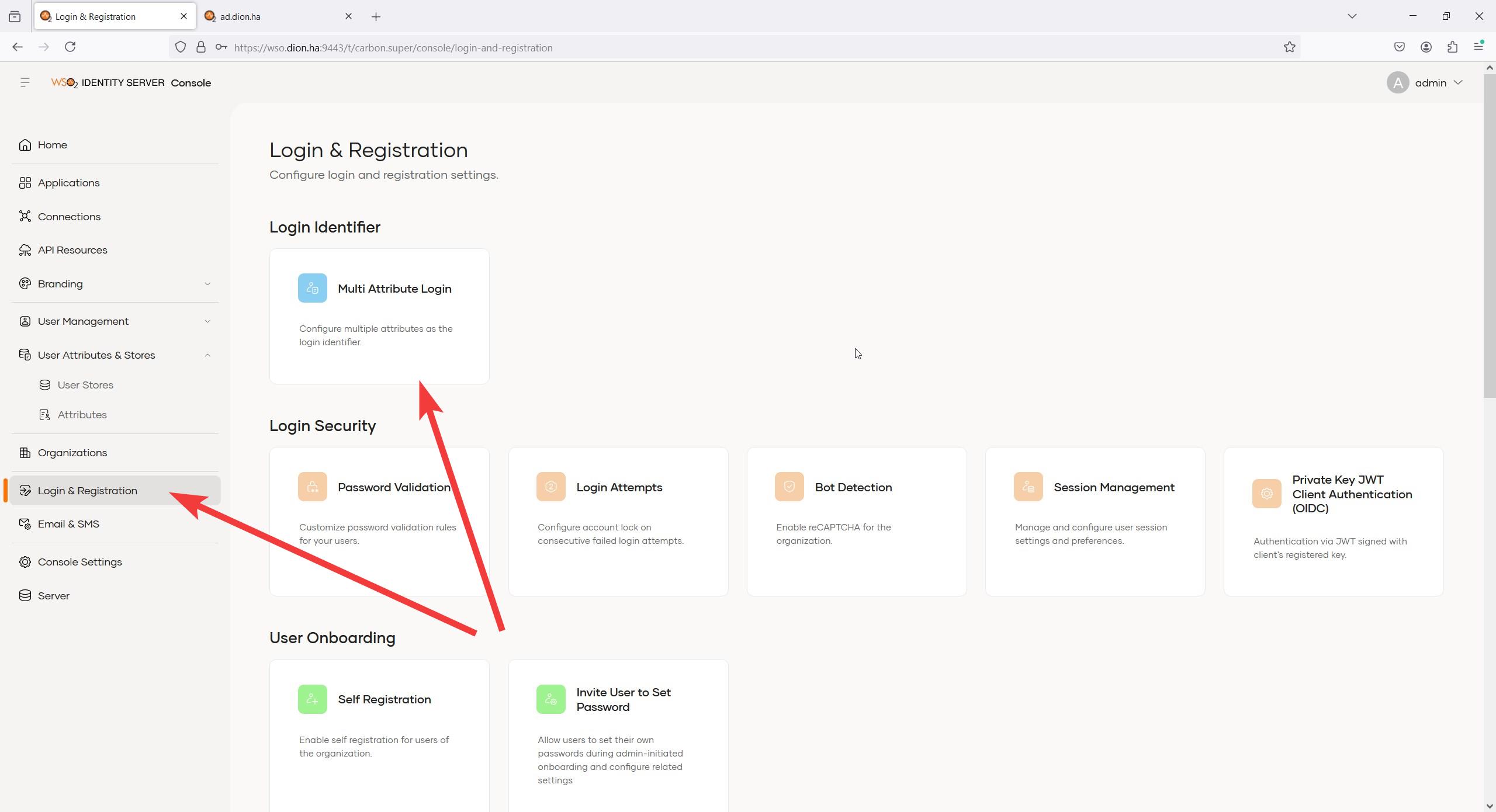

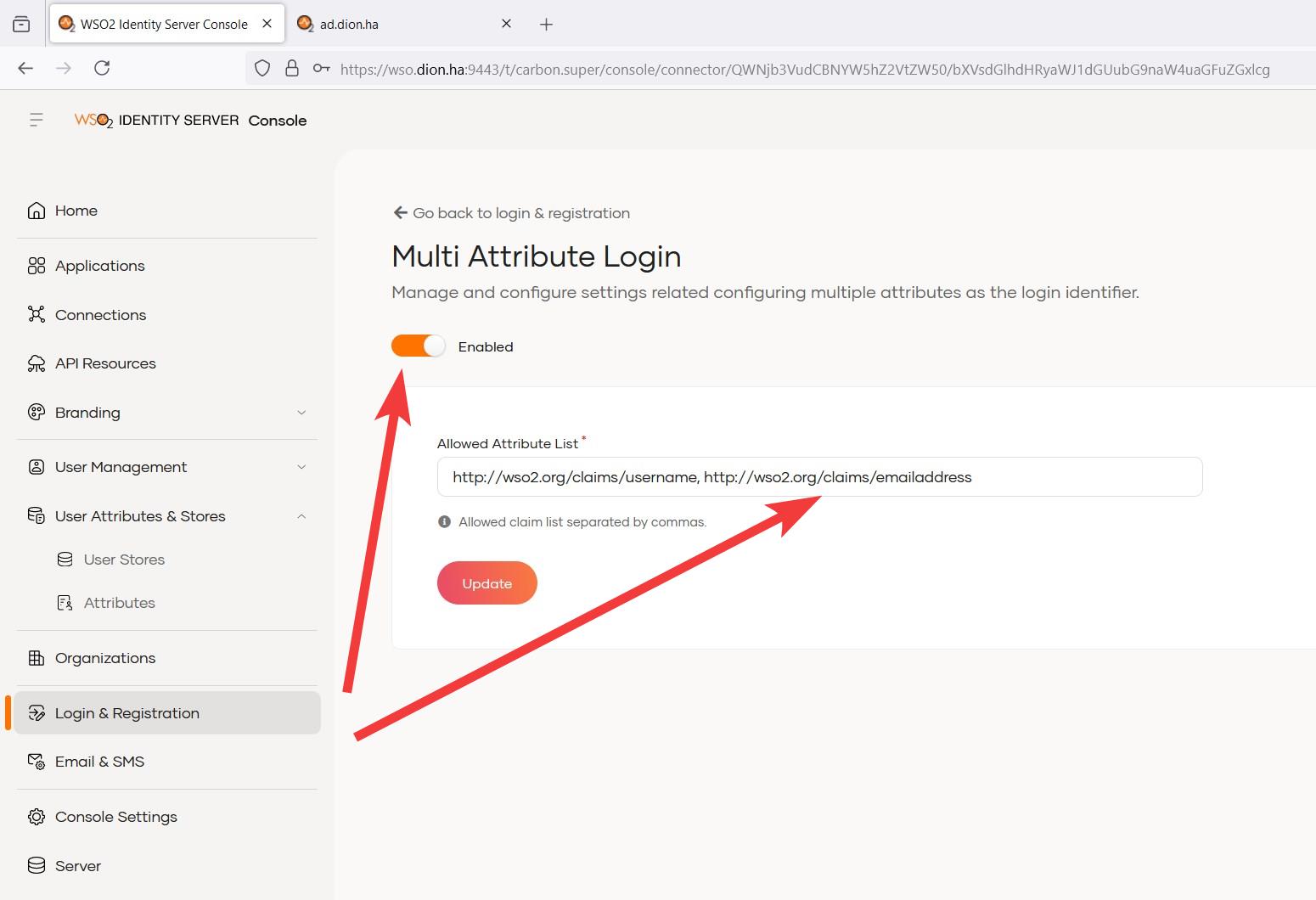

Чтобы у пользователя была возможность войти через WSO2 с использованием своего почтового адреса, в разделе Multi Attribute Login включите эту возможность и укажите

http://wso2.org/claims/emailaddressв Allowed Attribute List.

Итоговая строка будет выглядеть таким образом:http://wso2.org/claims/username,http://wso2.org/claims/emailaddress

-

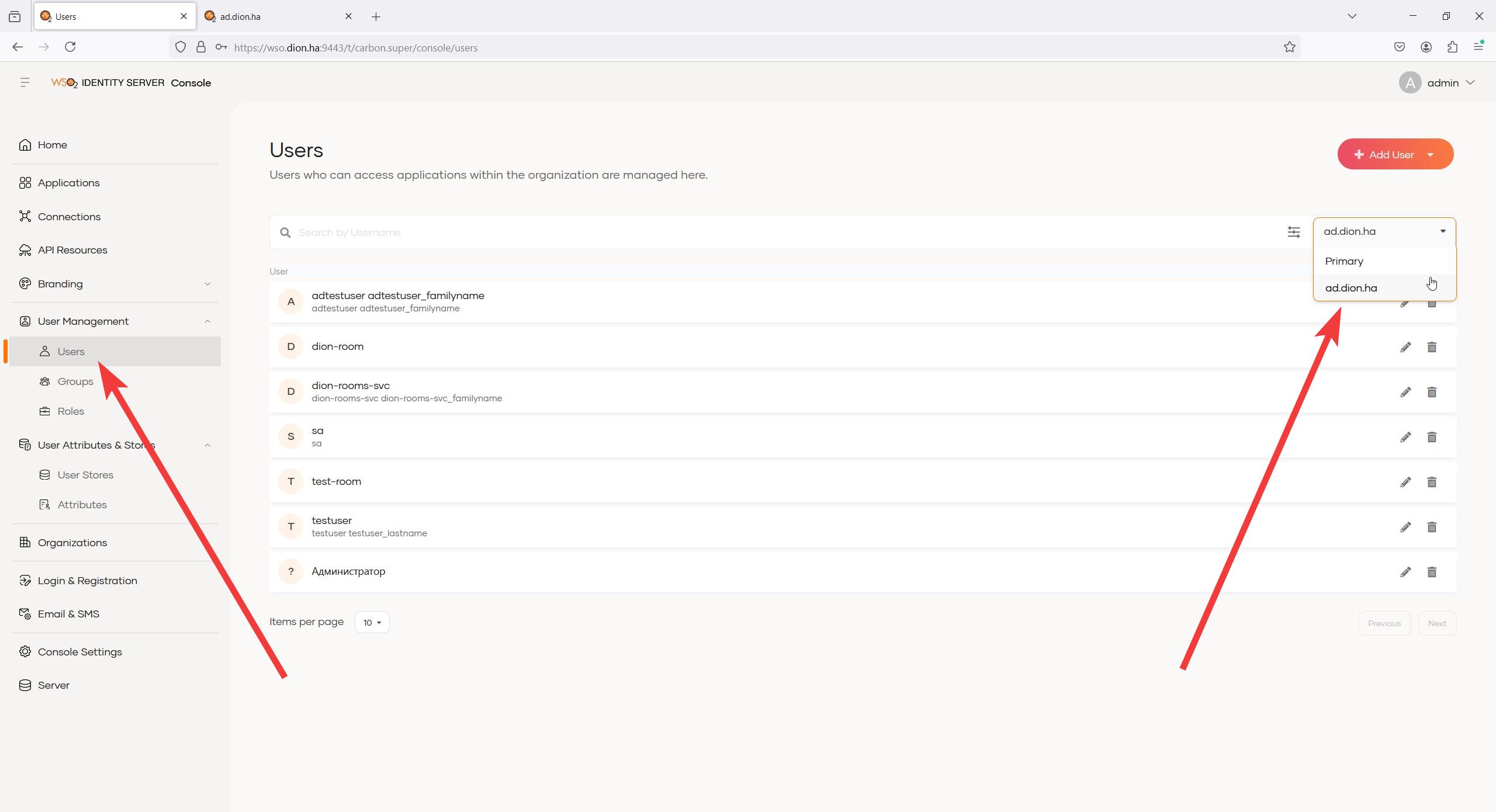

Убедитесь, что пользователи отображаются в разделе Users, выбрав в выпадающем меню соответствующее хранилище: